谷歌已经解决了谷歌地图中的一个XSS漏洞,该漏洞是通过技术巨头的漏洞悬赏计划报告的。

Google的漏洞奖励计划(VRP)为第三方研究人员提供了一个平台,可秘密披露Google服务和产品中的安全性问题,以换取经济奖励和信誉。

Wix应用程序安全负责人Zohar Shachar 在一篇博客文章中说,该漏洞描述了Google Maps处理导出功能时存在跨站点脚本问题。

创建地图后,该服务允许以多种格式导出此内容,其中一种就是KML,它使用基于标记的结构并且基于XML标准。

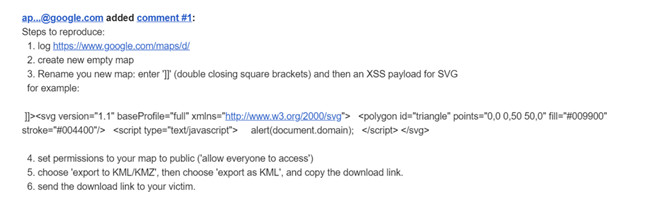

根据Shachar的说法,此文件格式的映射名称包含在打开的CDATA标记中,因此该代码“未由浏览器呈现”。但是,通过添加特殊字符(例如“]]>”,可以从标记中转义并添加任意XML内容,从而导致XSS)。然后,研究人员向Google报告了他的发现。

但是,这并没有解决安全问题。在Google向Shachar发送消息说XSS漏洞已解决后,研究人员通过启动Google Maps,输入相同的有效负载并查看结果进行了检查。

Shachar说他看到的是“令人困惑的”,因为此修复程序仅包括添加一个新的CDATA标签以关闭原始标签。因此,使用两个打开的CDATA标签时,绕过该修补程序将只需要两个关闭的CDATA标签。

研究人员指出:“我真的很惊讶旁路如此简单。我报告得如此之快(从检查我的邮箱到报告绕行,大约10分钟),以至于在发送完这封邮件后,我开始怀疑自己。

在发送新的询问及其发现的大约两个小时后,研究人员被告知案件正在重新审理中。

第一个XSS问题已于4月23日报告给Google。到4月27日,Google的VRP团队已将该漏洞视为合法漏洞,并于6月7日发布了第一个修复程序和奖励。绕过了原始补丁程序,并于同日报告,解决后,研究人员于6月18日收到了第二笔付款。

每个漏洞为Shachar赢得了5,000美元,总奖励为10,000美元。

沙查尔说:“自从这次Google Maps修复绕过事件以来,我就一直重新验证修复程序,即使是简单的事情,它也一直在奏效。我全心全意地鼓励你也这样做。”

Google的漏洞赏金计划在2019年发放了创纪录的支出。一年中,Google 为漏洞赏金披露支付了650万美元的奖励,最高的支出发给了Alpha Lab的Guang Gong,用于Pixel中的远程代码执行漏洞利用链3.研究人员获得了201,337美元的奖金。